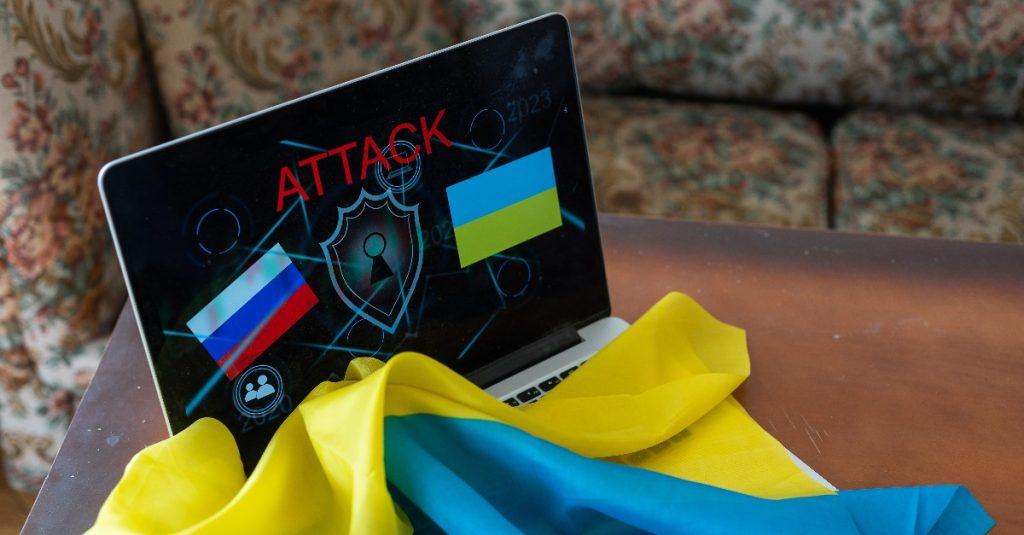

新型惡意軟體SwiftSlicer攻擊烏克蘭

編譯/鄭智懷

資安業者ESET近期發現,一款由俄羅斯駭客集團「沙蟲」(Sandworm)開發,且前所未見的惡意軟體SwiftSlicer,開始攻擊烏克蘭組織,刪除目標機敏基礎設施的數位資料;在此之前,烏克蘭電腦緊急應變小組(CERT-UA)證實已經有五款由該駭客組織投放的疑似惡意軟體正以該國為目標,發動網路攻擊。

駭客集團「沙蟲」又稱作BlackEnergy、Electrum、Iridium、Iron Viking、TeleBots 和 Voodoo Bear。外界認為其隸屬於俄羅斯軍事情報局(GRU)下的74455部隊,各國政府、企業與民間單位都是其攻擊的對象。至少在2007年以來就開始在全球展開破壞性的網路攻擊行動。

ESET指出,惡意軟體SwiftSlicer由Go程式語言編寫而成,最早於2023年1月25日發現其攻擊活動。一旦該惡意軟體啟動,就會「刪除陰影複製(Shadow Copy),並覆寫位於『NTDS路徑』和其他非系統驅動程式的文件,然後重新啟動電腦。」其中,覆寫的動作是由4,096個位元組隨機產生的字元組成。

ESET還表示,透過攻擊者策略性地部署SwiftSlicer、發起對目標的攻擊行動,可看出已經掌握了受害者的 Active Directory網域服務的近況發展。

不過,ESET在報告中並未指明受攻擊的烏克蘭組織名稱。

除了SwiftSlicer之外,俄羅斯自2022年2月俄烏戰爭爆發還對烏克蘭投放多款刪除機敏基礎設施數位資料的惡意軟體。據烏克蘭電腦緊急應變小組統計,僅僅「沙蟲」就使用CaddyWiper、ZeroWipe、SDelete、AwfulShred 和 BidSwipe等5款類似惡意軟體攻擊烏克蘭組織;而ESET則發現源自該組織,有6款不同的類似惡意軟體針對烏克蘭發動的攻擊事件。

其他如APT29、COLDRIVER和Gamaredon等由俄羅斯國家單位所資助的網路攻擊者也積極瞄準烏克蘭政府與民間單位,展開一系列的破壞行動。

資料來源:The Hacker News、Cybernews

瀏覽 650 次