Raspberry Robin蠕蟲再進化 瞄準歐洲金融和保險業

編譯/鄭智懷

以色列資安業者Security Joes近期發布的最新報告揭露,歐洲金融和保險業已成為Raspberry Robin蠕蟲的目標。由於該惡意軟體持續開發躲避監測的反偵錯(Anti-Debug)技術,受害者在不知不覺中被感染的風險也大幅提升。

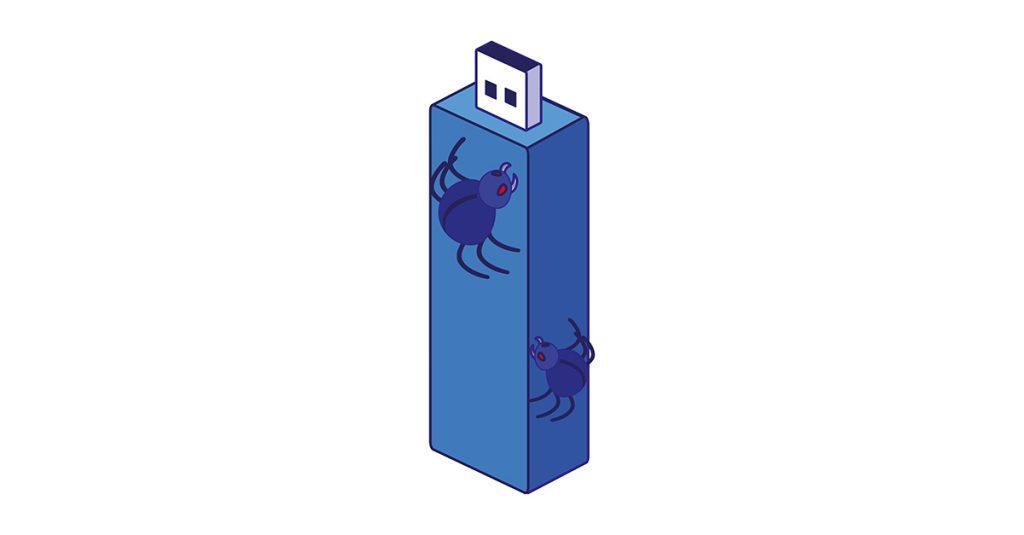

Raspberry Robin又被稱為QNAP 蠕蟲,該惡意軟體通常透過受感染的USB 隨身感染插入的電腦,接著與具備命令與控制能力的惡意中繼站連結,並藉著合法Windows工具下載惡意程式。近年來,網路犯罪者攻擊者廣泛運用該軟體攻擊政府與電信部門。

Security Joes的報告指出,Raspberry Robin蠕蟲的營運商正透過多種管道感染受害者電腦。例如通過社會工程(social engineering )誘使受害者下載夾帶Raspberry Robin的7-Zip檔案,以及將惡意軟體上傳至軟體託管網站,擴大散播規模。

該報告提到,Raspberry Robin蠕蟲的獨特之處在於其具有高度混淆技術且難以被卸除。當前,該惡意軟體的最新版本在執行惡意程式碼(Shellcode)之前具有五階段自我保護程序,使其能安裝有效負載(Payload)。

該軟體成功感染目標電腦後,會利用寫死(hard-coded)的金鑰加密設備中的數據並將其傳送至惡意中繼站。

參與該研究的分析師Felipe Duarte指出,Raspberry Robin蠕蟲不僅比以往複雜數倍,也已經由過去只有用戶和主機名稱,轉變為現在擁有RC4加密工具,得以有效感染目標電腦的惡意軟體

目前,微軟(Microsoft )旗下的威脅情報中心(Threat Intelligence Center)正積極追查Raspberry Robin蠕蟲背後的營運團隊DEV-0856的動向。

資料來源:The Hacker News、Dark Reading

瀏覽 1,114 次