WordPress新外掛程式出現漏洞 駭客可輕易竊取資料

編譯/鄭智懷

資安業者Patchstack在稍早發出警告,指出網頁製作平台/網站管理系統WordPress名下,全球下載數超過兩百萬的外掛程式Advanced Custom Fields和Advanced Custom Fields Pro(6.1.5及之前的版本)內含安全漏洞CVE-2023-30777,使駭客能輕易竊取資料,建議無論是免費版和專業版用戶都應盡速更新至6.1.6版。

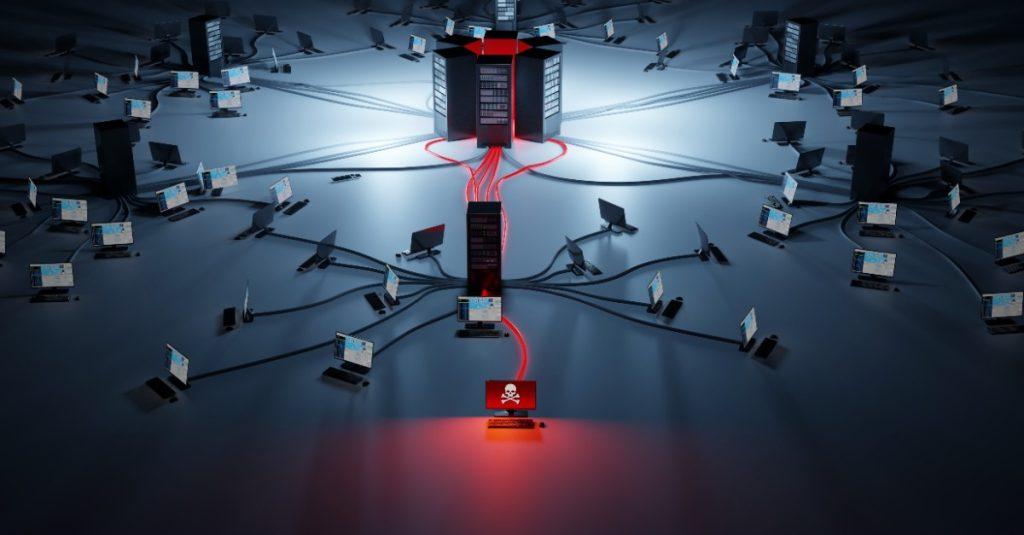

研究指出,CVE-2023-30777使駭客在無須身分驗證的情況下,就能透過反射式跨網站指令碼(Reflected XSS)攻擊手法入侵受害者設備。

所謂反射式跨網站指令碼,意指攻擊方利用網頁開發過程的漏洞,將惡意程式先行植入網頁中,接著利用網路釣魚郵件、社群媒體等方式散播連結。當網路用戶點擊連結並登入網頁後,隨即遭到潛藏的惡意程式攻擊。由於攻擊者透過上述的電子郵件與社群媒體等途徑散播惡意程式,蒙受反射式跨網站指令碼攻擊之害者的數量通常比儲存式跨網站指令碼(stored XSS)攻擊更多。

分析過程發現,形成CVE-2023-30777的主因在於開發者在編寫程式的過程中並未確實執行清理動作,導致為HTML創造出多餘的變數(variable)。

值得注意的是,CVE-2023-30777在Advanced Custom Fields安裝時將被設為預設值;而跨網站指令碼也只有有權訪問Advanced Custom Fields的用戶才能啟動。而攻擊者就是透過上述攻擊手法,藉此提高在WordPress上的權限,竊取受害者資料。

Patchstack提到,在各方努力下,CVE-2023-30777於5月2日被發現且向開發商通報;5月4日,免費版和專業版Advanced Custom Fields的6.1.6版更新檔已經釋出。

資料來源:The Hacker News

瀏覽 850 次