【從關鍵字認識資安】Cyber Kill Chain 網路殺傷鏈

從關鍵字認識資安系列文

1. 網路威脅: Malware、Virus、Worm…

2. Zero-Day 零時差攻擊: Vulnerability、Exploit、Patch…

3. Cyber Risk

4. Security Lingo : Defense in Depth、CVE、CVSS…

5. Cyber Kill Chain

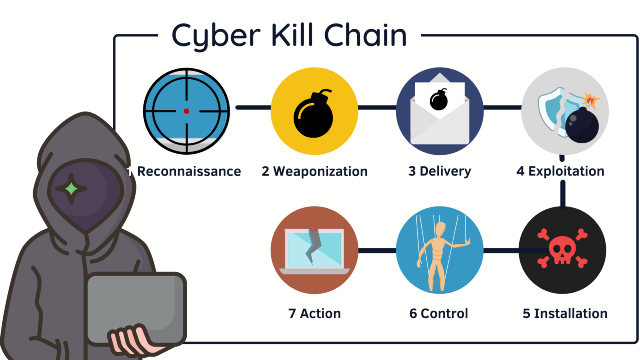

Cyber Kill Chain 是由美國國防承包商 Lockheed Martin 公司提出的網路安全威脅鏈概念,也就是成功的網路攻擊需要以下七個階段

Reconnaissance 派出間諜偵查

間諜會收集情報跟搜尋容易被攻擊的弱點

攻擊者偵查哪邊可能會有漏洞並搜集有用資訊。例如收集對手 email 並掃描系統中可能存在的弱點等。那到底哪些弱點最容易被攻擊呢?我也有寫過 2021 OWASP TOP 10 列出十大最容易被攻擊的網頁安全弱點

如何防禦

檢測可疑的 Scanning、列防火牆訪問白名單等。這邊其實蠻建議用一個工具 Snyk

Snyk

Find and automatically fix vulnerabilities in your code, open source dependencies

Snyk 是一個非常好用工具幫你找出潛在藏有漏洞的 dependencies,裡面也會列出漏洞嚴重程度跟弱和解決,自己公司是在每次 PR code 都會檢查,若Snyk 通知 dependencies 藏有危險就會 failed 直到修復它。

Weaponization 製造武器

針對對手弱點製造武器

根據對手弱點開始製作惡意工具當成武器

如何防禦

這階段其實很難防範,因為不會有系統並不會感知異常,只能透過定期修復已知漏洞來預防

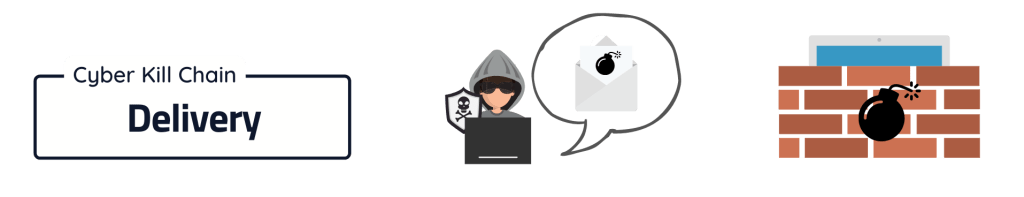

Delivery 把地雷埋在對方陣營

把地雷送到對方地盤

把上一步的武器 send 出去。例如把釣魚郵件寄到對手信箱。

如何防禦

Defense in Depth 做得越好,攻擊者就越難埋藏炸彈,當然對於員工內部的安全教育訓練也很重要 (例如信箱不要外流,不要隨便點擊陌生連結)。

Exploitation 地雷爆炸

對手觸發地雷

惡意程式被傳送到對手的系統中。例如使用者點開信箱中的惡意連結

如何防禦

若地雷已被埋入,那就是要防止它爆炸。安全檢測跟監測還有阻斷都包含在裡面

Installation 散發有毒氣體

爆炸後散發有毒氣體

惡意程式被安裝在使用者系統裡。

如何防禦

在最短時間發現並隔離。

Control 利用有毒氣體控制對手

毒氣讓對手昏迷或是迷幻對手

惡意程式可以控制系統跟網路。

如何防禦

這是防禦最後一個機會了,盡量讓攻擊者無法發送命令,所以要做好 Access Control。

Action 拿到對手機密資訊跟錢錢

侵入對手核心後,可以做任何壞壞的事

攻擊者最終擁有系統最高權限,可以收集查看跟利用這些機密資訊

如何防禦

恩,破壞已造成,只能吸取教訓並改進。

本文由 Hannah Lin 授權轉載,原文連結

瀏覽 2,440 次